Debian LDAP Tine/Open-XChange/Owncloud

Tine

Tine wird im Folgenden so eingerichtet, sodass sowohl die Passwörter, als auch die User-Daten im LDAP-Directory abgelegt werden.

http://IP_Des_Server/tine20/setup.php im Browser eingeben.

Mit den Setup Admin Userdaten (tine20setup/TINE20_SETUP-PWD) einloggen.

| Falls bereits User in der MySQL-Datenbank angelegt wurden, gehen diese incl. der angelegten Daten (z.B. Kontakte und Termine) nach der Umstellung auf LDAP verloren. |

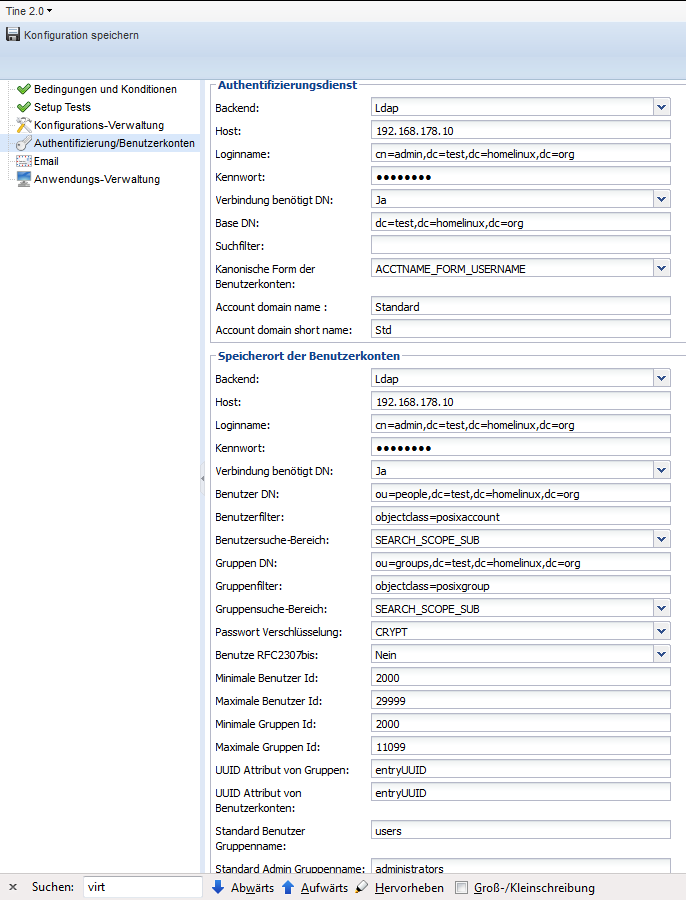

Im linken Navigationsbaum den Eintrag Authentifizierung/Benutzerkonten auswählen:

Folgende Einstellungen vornehmen:

Folgende Einstellungen vornehmen:

- Authentifizierungsdienst

- Backend: LDAP

- Host: IP-Adresse des LDAP-Servers

- Loginname: cn=admin,LDAP_Base z.B. cn=admin,dc=test,dc=homelinux,dc=lan

- Kennwort: LDAP_ADMIN_PWD

- Verbindung beötigt DN: Ja

- Base DN: LDAP_Base z.B. dc=test,dc=homelinux,dc=lan

- Die anderen Einstellungen können auf den Standardwerten verbleiben

- Speicherort für Benutzerkonten

- Backend: LDAP

- Host: IP-Adresse des LDAP-Servers

- Loginname: cn=admin,LDAP_Base z.B. cn=admin,dc=test,dc=homelinux,dc=lan

- Kennwort: LDAP_ADMIN_PWD

- Verbindung beötigt DN: Ja

- Base DN: LDAP_Base z.B. dc=test,dc=homelinux,dc=lan

- Benutzer DN: ou=people,LDAP_Base z.B. ou=people,dc=test,dc=homelinux,dc=lan

- Gruppen DN: ou=groups,LDAP_Base z.B. ou=groups,dc=test,dc=homelinux,dc=lan

- Standard Benutzer Gruppenname: users

- Standard Administrorenname: administrators

- Die anderen Einstellungen können auf den Standardwerten verbleiben

- Wenn alle Einstellungen korrekt vorgenommen wurden, den Button Konfiguration speichern im oberen Bereich anklicken, um die Änderungne zu übernehmen.

|

Die Gruppen users und administrators müssen im LDAP-Directory angelegt sein, damit Tine korrekt funktioniert. Details dazu siehe im LDAP Wiki-Artikel). |

Open-XChange

LDAP Zugriff konfigurieren

Open-Xchange kann die User gegen ein LDAP-Directory authentifizieren. D.h. die Useraccount-Daten sind weiterhin in der MySQL-Datenbank gespeichert, die Passwörter werden gegen das LDAP-Directory geprüft.

apt-get install open-xchange-authentication-ldap vi /opt/open-xchange/etc/groupware/ldapauth.properties

Folgende Einstellungen vornehmen:

LDAP: java.naming.provider.url=ldap://IP_des_LDAP-SERVER/LDAP_Base z.B: ldap://192.168.178.10/dc=test,dc=homelinux,dc=lan LDAP SSL verschlüsselt: java.naming.provider.url=ldaps://IP_des_LDAP-SERVER/LDAP_Base z.B: ldaps://192.168.178.10/dc=test,dc=homelinux,dc=lan uidAttribute=uid baseDN=LDAP_Base z.B. baseDN=ou=people,dc=test,dc=homelinux,dc=lan

Passwort Änderung ermöglichen

Nach der Umstellung auf LDAP, können User Ihr Passwort nicht ändern. Um den Usern das Ändern ihres Passwortes zu ermöglichen, sind zwei zusätzliche Pakete und ein Script erforderlich.

apt-get install open-xchange-passwordchange-script open-xchange-passwordchange-servlet

vi /opt/open-xchange/etc/groupware/change_pwd_script.properties

Folgende Einstellung vornehmen:

com.openexchange.passwordchange.script.shellscript=/bin/changepwd.sh

vi /bin/changepwd.sh

Folgende Zeilen einfügen:

#!/bin/bash

# ----------------Konfiguration----------------------

ldap_host="192.168.178.10"

user_base="ou=people,dc=test,dc=homelinux,dc=lan"

#----------------------------------------------------

user=${4}

oldpwd=${8}

newpwd=${10}

cmd="/usr/bin/ldappasswd -h ${ldap_host} -D "uid=${user},${user_base}" -w $oldpwd -a $oldpwd -s $newpwd"

ret=`$cmd`

exit 0

Die Einträge ldap_host und user_base entsprechend anpassen.

Open-Xchange neu starten:

/etc/init.d/open-xchange-admin restart /etc/init.d/open-xchange-groupware restart

Owncloud

- Als Admin-User an der Owncloud Weboberfläche anmelden.

- Einstellungen/Apps auswählen.

- Die App LDAP user and group backend aktivieren

- Einstellungen/Administratro auswählen

- Im Bereich LDAP Basic folgende Einstellungen vornehmen:

- Host: IP_des_LDAP-SERVER

- Basis-DN: LDAP_Base z.B. dc=test,dc=homelinux,dc=lan

- Benutzer-DN: cn=admin,LDAP_Base z.B. cn=admin,dc=test,dc=homelinux,dc=lan

- Passwort: 'LDAP_ADMIN_PWD

- Benutzer-Login-Filter: (uid=%uid)

- Benutzer-Filter-Liste: (objectClass=posixAccount)

- Im Bereich Advanced folgende Einstellungen vornehmen:

- Port: 389

- Basis-Benutzerbaum: ou=people,LDAP_Base z.B. ou=people,dc=test,dc=homelinux,dc=lan

- Basis-Gruppenbaum: ou=groups,LDAP_Base z.B. ou=groups,dc=test,dc=homelinux,dc=lan

- Assoziation zwischen Gruppe und Benutzer: uniqueMember